Die sogenannte Honigfalle zählt in der IT-Welt zu den spannendsten Konzepten für Cybersicherheit. Erfahren Sie in diesem Artikel, was man in der Informatik unter einem Honeypot versteht, wie er funktioniert und wie Sie ihn einrichten.

Die ahd ist seit 2021 Teil der Proact Gruppe.

Unsere neuesten Blogbeiträge findest du ab sofort auf dem Proact Blog.

Klick dich rein und bleib up to date!

Inhalt dieses Blogbeitrags

Schön, dass Sie hier sind! Wie Ihnen vielleicht schon aufgefallen ist, verwenden wir aus Gründen der Lesbarkeit in erster Linie die männliche Form in unseren Texten. Im Sinne der Gleichbehandlung meinen wir damit selbstverständlich immer alle Geschlechter (m/w/d). Und jetzt wünschen wir Ihnen viel Spaß beim Lesen.

Definition: Was ist ein Honeypot?

Ein Honeypot ist ein IT-System, das Angreifer anlocken soll. Der “Honigtopf“ täuscht einen Server, eine Datenbank oder andere potenzielle Angriffsziele vor. Er ist bewusst so konfiguriert, dass eine Cyberattacke möglich ist. Im Idealfall bemerkt der Hacker nicht, dass er sich in einer Falle befindet, sondern glaubt, sein Ziel erreicht zu haben.

Mit dem Honeypot verfolgen IT-Sicherheitsspezialisten zwei Ziele:

- Sie wollen Cyberattacken vom produktiven System ablenken und dieses dadurch schützen.

- Sie möchten die Vorgehensweise der Angreifer verstehen.

Im Gegensatz zum Intrusion Detection System (IDS) soll der Honeypot die Angriffe nicht abwehren. Im Gegenteil: Je länger sich ein Hacker auf dem Scheinziel umsieht, desto mehr Erkenntnisse lassen sich über sein Verhalten sammeln. Die gewonnenen Informationen nutzen die Sicherheitsspezialisten dazu, die eigentliche Systemarchitektur besser abzusichern.

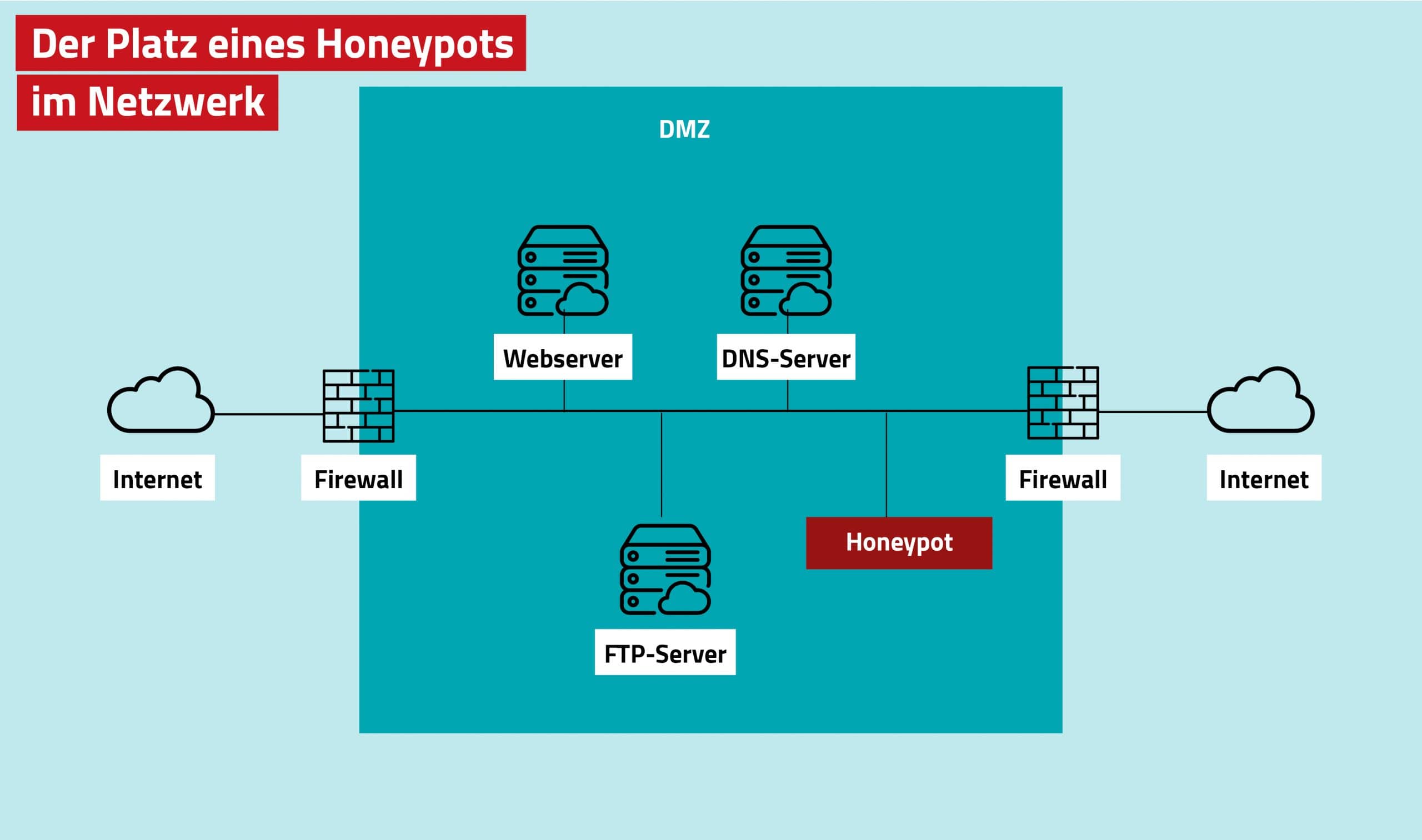

Der Honeypot muss vom Unternehmensnetzwerk isoliert werden. Normalerweise wird er in einem separaten Teil des Netzwerks platziert, der als demilitarisierte Zone (DMZ) bezeichnet wird. Sie ist mit dem Internet verbunden und es sind öffentlich zugängliche Dienste wie die Unternehmens-Website eingerichtet. Eine Firewall schottet die DMZ gegen das Netzwerk und die darin befindlichen sensiblen Daten ab.

Damit ein Honeypot funktioniert, muss er dem Angreifenden als real erscheinen. Honeypots führen authentisch wirkende Prozesse aus, verwenden gängige Protokolle und halten die üblichen Ports geöffnet. Umgekehrt dürfen sie nicht allzu leicht angreifbar wirken, damit sie nicht im Vorhinein als Fallen erkennbar sind. Der Honeypot simuliert alle Zugangskontrollen, die auch im echten Unternehmensnetzwerk vorkommen, beispielsweise Anmeldeformulare oder Sicherheitsprotokolle.

In der Regel werden Honeypots zusätzlich mit Lockvogel-Daten (Decoy Data) versehen, die einem Hacker als lohnende Beute erscheinen. Zum Beispiel könnte ein Honeypot eine Datenbank mit Hunderttausenden frei erfundenen Kreditkarteninformationen oder eine Dokumentenablage mit fingierten Verträgen enthalten.

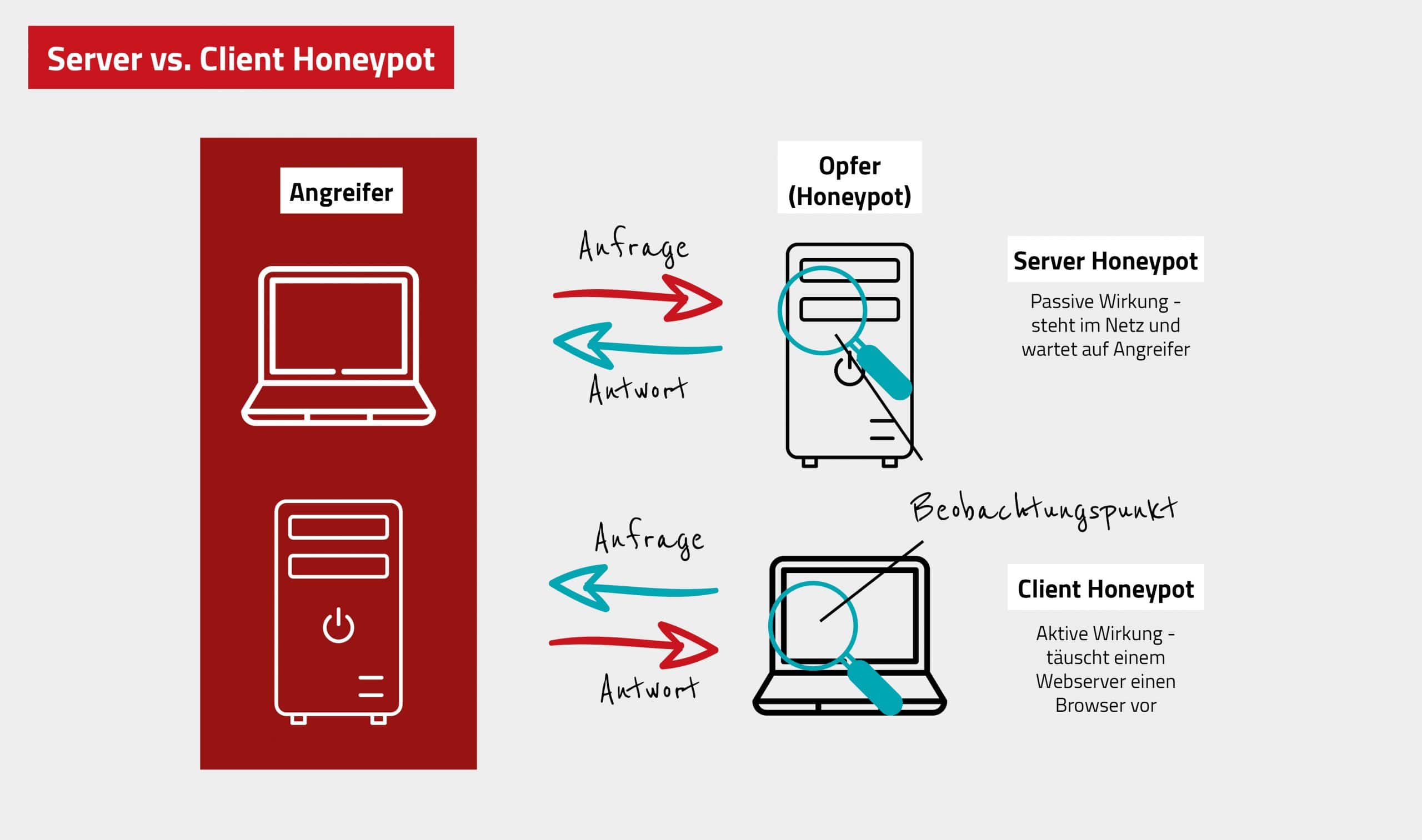

Neben den serverseitigen Fallen gibt es auch clientseitige Honeypots. Dabei handelt es sich um Programme, die einem Webserver einen Browser vortäuschen. So können Entwickler Sicherheitslücken ausmachen, falls feindliche Server beim Surfen versuchen, Malware einzuschleusen.

Einteilung nach Interaktionsleveln

Honeypots sollen Angreifer täuschen. Deshalb ist es wichtig, dass sie mit ihm auf ähnliche Weise interagieren, wie dies ein produktives System tun würde. Je intensiver ein Honeypot mit einem Angreifenden kommuniziert, desto geringer ist die Wahrscheinlichkeit, dass er enttarnt wird. Ein wichtiges Kriterium für die Klassifizierung von Honeypots ist darum der Grad der Interaktivität. Man unterscheidet sowohl serverseitig wie clientseitig zwischen High-Interaction-Honeypots und Low-Interaction-Honeypots.

High-Interaction-Honeypots

High-Interaction-Honeypots sind in der Regel reale Systeme, die echte Funktionalitäten enthalten und diese nicht bloß simulieren. Der Aufwand für den Betrieb ist hoch, zudem müssen diese Honeypots besonders gut überwacht und abgesichert werden. Denn es besteht die Gefahr, dass ein Hacker den Server kapert und als Ausgangspunkt für Angriffe auf andere Server missbraucht.

Serverseitige High-Interaction-Honeypots sind vollständig eingerichtete Server, die in der DMZ platziert werden. Um die Angriffe zu überwachen und zu analysieren, kommen Programme wie Sebek oder Argos zum Einsatz.

Entsprechend arbeiten clientseitige High-Interaction-Honeypots mit regulären Webbrowsern, die auf gängigen Betriebssystemen laufen. Sie dienen dazu, Angriffe auf die Browser zu erkennen. Die Funktion der Honeypot-Software besteht darin, die Browser zu steuern und die Ergebnisse für die Analyse zu protokollieren. Bekannt sind die Programme Capture-HPC und mapWOC.

Low-Interaction-Honeypots

Low-Interaction-Honeypots ahmen bestimmte einzelne Funktionen oder Dienste nach, zum Beispiel einfache TCP/IP-Protokolle und bekannte Netzwerkdienste. Sie können mit wenig Aufwand eine Vielzahl von Angriffen anziehen und analysieren. Umgekehrt entdeckt ein Angreifender schnell, dass er es mit einem Honeypot und nicht mit einem realen System zu tun hat. Low-Interaction-Honeypots werden in erster Linie für automatisierte Angriffe durch Würmer, Portscanner und ähnliche Software eingesetzt.

Software-Beispiele für serverseitige Low-Interaction-Honeypots sind:

- Honeyd, das ganze Netzwerkstrukturen und virtuelle Computer in einem Netzwerk emuliert.

- Honeytrap, das Informationen durch das Abhören des Netzwerkstreams sammelt.

Bei den clientseitigen Low-Interaction-Honeypots können zwei Typen unterschieden werden:

- Software, die verschiedene Webbrowser simuliert, zum Beispiel HoneyC oder PhoneyC.

- Webcrawler, die Websites nach Schadcode durchsuchen, zum Beispiel Monkey-Spider.

Einteilung nach Bedrohungsarten

Eine weitere mögliche Kategorisierung von Honeypots stellt die Einteilung nach Bedrohungsarten da

- Datenbank-Attrappen sind voll funktionsfähige Datenbanken, die mit Dummy-Daten befüllt werden. Sie dienen dazu, Angriffe wie SQL-Injection, Missbrauch von SQL-Diensten und gefälschte Logins zu erkennen.

- E-Mail-Traps sollen Spam identifizieren. Zu diesem Zweck werden E-Mail-Adressen an verborgenen Orten eingerichtet, wo sie nur von automatisierten E-Mail-Harvestern gefunden werden können, niemals aber von menschlichen Nutzern. Jede E-Mail, die diese Adresse erreicht, kann deshalb als Spam klassifiziert und in eine Blacklist eingetragen werden.

- Spider-Honeypots sind Websites oder Links, die nur für Webcrawler zugänglich sind, aber von einem menschlichen Nutzer beim Surfen nicht entdeckt werden können. Besucher solcher Websites können dadurch eindeutig als Crawler identifiziert werden. Dies hilft IT-Sicherheitsexperten, Strategien für das Blockieren unerwünschter Crawler zu entwickeln.

- Ein Malware-Honeypot imitiert APIs und Softwareanwendungen, um Malware-Angriffe anzuziehen und diese zu analysieren.

- Honeylinks sind versteckte Links, die normale Nutzer zwar nicht wahrnehmen, die aber von potenziellen Angreifern im Rahmen einer HTML-Codeanalyse aufgespürt werden können. Wenn ein solcher Honeylink aufgerufen wird, löst dies bei der Web-Application-Firewall einen Alarm aus, sodass rechtzeitig Schutzmaßnahmen wie das Beenden der Session ergriffen werden können.

- Tarpits nennt man Systeme, welche die Ausbreitungsgeschwindigkeit von Internetwürmern verringern oder Portscans behindern sollen. Es handelt sich um simulierte große Netzwerke oder offene Proxyserver, welche die Interaktion mit dem Client gezielt verzögern, indem sie mit der Antwort warten und IP-Pakete sehr langsam aussenden.

Die Vorteile von Honeypots

Gegenüber anderen Sicherheitsmaßnahmen wie Firewalls oder IDS haben Honeypots zahlreiche Vorteile:

- Zuverlässige Angriffserkennung: Honeypots werden so konfiguriert, dass sie nicht per Zufall aus dem Internet erreichbar sind. Dadurch wird “harmloser“ Traffic aus dem Internet weitgehend ausgeschlossen. Weil in einer Honeypot-Umgebung kein legitimer Datenverkehr fließt, kann jede erfasste Aktivität mit hoher Wahrscheinlichkeit als Angriffsversuch gewertet werden.

- Geringer Ressourcenbedarf: Honeypots sind keine produktiven Systeme, sodass selbst bei hoher Interaktion mit dem Angreifenden nur wenige Daten verarbeitet und übertragen werden müssen. Für einen Honeypot genügt deshalb bereits ein ausrangierter Server oder ein veralteter PC.

- Wenig Fehlalarme: Während Monitoring-Systeme wie IDS je nach Sensitivitätseinstellung viele Fehlalarme auslösen, handelt es sich bei Benachrichtigungen aus einem Honeypot in fast allen Fällen um eine echte Bedrohung.

- Umfangreiche Einblicke: Honeypots erfüllen auch die Funktion einer risikofreien Umgebung für das Sicherheitsteam. Dieses kann hier die Angriffstechniken ohne Zeitdruck beobachten. Bei entsprechender Konfiguration lassen sich so auch Schwachstellen der Sicherheitsinfrastruktur beheben.

- Rückverfolgung von Angreifern: Honeypots eignen sich dazu, Angriffe zum Ursprung zurückzuverfolgen, beispielsweise über die IP-Adressen.

- Gezielte Ablenkung: Honeypots lenken Angreifende von echten Zielen ab und binden ihre Ressourcen.

- Schutz vor internen Bedrohungen: Während Firewalls das Netzwerk nur nach außen absichern, eignen sich Honeypots auch dazu, interne Schwachstellen aufzudecken. So könnte ein Honeypot mögliche Lücken im Berechtigungssystem offenlegen oder via Lockvogel-Dateien mithelfen, Datendiebstahl zu bekämpfen.

Mögliche Nachteile

Honeypots können dazu führen, dass sich Unternehmen in falscher Sicherheit wiegen. Das hängt mit den folgenden Annahmen zusammen:

- Der Annahme, dass beobachtete Angriffe sich auf den Honeypot beschränken. Nur weil Angriffe hier leichter erkennbar sind, können gleichzeitige Attacken auf das produktive System nicht ausgeschlossen werden.

- Der Annahme, dass Angreifer ihre Aktivität aufgeben, wenn sie ihr Angriffsziel als Honeypot entlarven. Wahrscheinlicher ist es, dass sie in diesem Fall ihre Aufmerksamkeit dem Produktivsystem zuwenden.

- Der Annahme, dass die Abwesenheit von Angriffen auf den Honeypot auf die Abwesenheit von Angriffen überhaupt schließen lässt. Diese Schlussfolgerung ist nicht zulässig. Honeypots erfüllen nicht die Funktion eines Frühwarnsystems; dafür ist ein IDS zuständig.

Ein weiterer Nachteil: Raffinierte Hacker könnten via Honeypot in die produktiven Systeme eindringen. Denn es besteht fast immer eine Verbindung zwischen den beiden Systemen, insbesondere dann, wenn die Sicherheitstechniker von ihren gewohnten Arbeitsplätzen aus auf den eingerichteten Honeypot zugreifen können.

Eine dritte Gefahr: Wenn Honeypots nicht gut genug implementiert sind, könnten Hacker sie kapern und den Netzwerkadministrator mit gefälschten Informationen versorgen. Zum Beispiel könnten vorgetäuschte kriminelle Aktivitäten im Honeypot Geschäftspartner oder Mitarbeitende diskreditieren und damit Verwirrung stiften.

Wie die Einführung von Honeypots gelingt

Die Einführung eines Honeypots erfordert ein geplantes Vorgehen. Die nachfolgende Anleitung zeigt die wichtigsten Schritte auf.

Schritt 1: Wählen Sie den passenden Server

Als Grundlage für einen Honeypot kommen sowohl physische als auch virtuelle Server infrage. Die Hardware muss nicht allzu leistungsfähig sein, da keine großen Datenmengen zu verarbeiten sind.

Wenn Sie sich für einen physischen Server entscheiden, sollten Sie die folgenden Sicherheitsmaßnahmen beachten:

- Verwenden Sie ein neues Administratorkonto, das nirgendwo sonst eingesetzt wird.

- Speichern Sie nur Fake-Daten auf dem Server.

- Isolieren Sie den Server vom Rest des Netzwerks – im Idealfall auch physisch. Das bedeutet, dass der Server nur mit dem Internet, aber nicht mit dem LAN verbunden wird und Sie Konfigurationsarbeiten direkt am Gerät vornehmen.

Virtuelle Maschinen (VM) bilden eine interessante Alternative, weil sie sich schnell anlegen und wieder abschalten lassen.

Schritt 2: Installieren Sie die Honeypot-Software

Arbeiten Sie ein Konzept für Ihren Honeypot aus. Entscheiden Sie, ob Sie Low-Interaction- oder High-Interaction-Honeypots einsetzen wollen oder eine Kombination daraus.

Wichtig ist auch, dass Sie sich von Anfang an überlegen, wie Sie auf Angriffe reagieren und wie Sie die gewonnenen Erkenntnisse verarbeiten wollen. Wenn Sie beispielsweise einen E-Mail-Honeypot einrichten, sollten Sie im Vorhinein festlegen, wie Sie die identifizierten Spammer von den echten E-Mail-Adressen fernhalten.

Schritt 3: Konfigurieren Sie Ihren Honeypot als angreifbar

Der Honeypot sollte so konfiguriert werden, dass er angreifbar ist. Dazu öffnen Sie mehrere Ports. Halten Sie jedoch Maß. Wirkt der Honeypot zu einladend, werden Angreifende misstrauisch.

Achten Sie auch auf die folgenden Punkte, damit Ihre Konfiguration für den Angreifenden täuschend echt aussieht:

- Keine ungewöhnlichen Ports sind geöffnet.

- Verzeichnisse sollten keine übermäßig generischen Namen wie “Kreditkartendaten” oder “Kundenkartei” haben. Wählen Sie die Bezeichnungen so, wie dies ein vorsichtiger Administrator tun würde.

- Ein bisschen Chaos muss sein. Kaum ein Dateiserver ist vollständig sauber und ordentlich strukturiert. Durch jahrelangen Gebrauch schleichen sich Inkonsistenzen im Ordnersystem ein. Versuchen Sie also, ein Mindestmaß an Unordnung in Ihre Daten zu bringen.

- Gut gefüllt wirkt authentischer als halb leer. Echte Server enthalten viele Softwareprodukte und gut gefüllte Festplatten. Treffen Hacker auf ein System mit wenig Software und viel freiem Speicher, wittern sie die Falle.

Schritt 4: Testen Sie Ihren Honeypot

Schlüpfen Sie vorübergehend in die Rolle eines Hackers, um Ihren Honeypot zu testen. Mithilfe von Port-Scannern und Tools für das Penetration Testing spüren Sie Schwachstellen im Honeypot auf. Führen Sie als Hacker Aktivitäten im Honeypot durch. Versuchen Sie zum Beispiel, eine Decoy-Datei herunterzuladen.

Anschließend überprüfen Sie anhand der Server-Logs, wie umfassend und detailliert Sie als Administrator solche Aktivitäten entdecken und analysieren können.

Wenn Sie bemerken, dass Angriffsversuche unnötig abgeblockt werden, beseitigen Sie die zu hohen Sicherheitshürden. Ziel ist es, dem Angreifer eine reale Chance zu geben, in den Honeypot einzudringen. Denn nur so können Sie ihn und seine Aktivitäten analysieren.

Schützen Sie Ihre IT-Systeme mit der ahd!

Sie möchten sich effektiv vor Cyberangriffen schützen? Dann sollten wir uns unterhalten. Die Experten der ahd schützen Ihre Netzwerkzugänge, sichern Ihre Unternehmenskommunikation ab und betreiben fortlaufendes Monitoring. Dabei legen wir viel Wert darauf, diese Maßnahmen in ein umfassendes Sicherheitskonzept einzubetten, das wir gemeinsam mit Ihnen erarbeiten.

Kontaktieren Sie uns jetzt über unsere Muttergesellschaft Proact für eine unverbindliche Erstberatung!

Die ahd ist seit 2021 Teil der Proact Gruppe.

Unsere neuesten Blogbeiträge findest du ab sofort auf dem Proact Blog.

Klick dich rein und bleib up to date!